Microsoft 365 -käyttäjätilin kaappaukseen reagointi – Tilin turvaaminen ja tilanteen normalisointi

Ensimmäisen asteen tuessa toimivana saan viikottain kysymyksiä tietojenkalasteluyrityksistä, joista onneksi vain harva päätyy käyttäjätunnusten kaappaamiseen. Tällöin kuitenkin varautuminen ja nopea reagointi ovat tilanteessa avainasemassa.

Käyn tässä artikkelissa läpi yleisiä toimenpiteitä ja hyviä käytäntöjä, jotka on syytä huomioida Microsoft 365 -käyttäjätilin kaappaukseen reagoitaessa. Ymmärrettävästi tapaukset ovat usein yksilöllisiä, jolloin varsinkin jatkotoimenpiteet voivat vaihdella. Lähtökohtaisesti alkutoimenpiteet ovat silti jokaisen käyttäjätilin kohdalla samat.

Aihe on omasta näkökulmastani jaettavissa kolmeen vaiheeseen, joista keskityn tässä artikkelissa kahteen ensimmäiseen:

1) Tilin turvaaminen

2) Tilanteen normalisoiminen

3) Ennaltaehkäiseminen ja kehitystyö

Tilin turvaamisella viittaan välittömiin toimiin, joilla pyritään estämään käyttäjätilin väärinkäyttö ja luottamuksellisen/yrityskriittisen tiedon vuotaminen organisaation ulkopuolelle.

Tilanteen normalisoinnilla viittaan toimiin, joilla mahdollistetaan loppukäyttäjän pääsy takaisin tilille ja palautetaan käyttäjätilin toiminnollisuudet normaalille tasolle. Vaiheeseen sisältyy myös tapauksen tarkempi selvitystyö sekä sen laajuuden ja vakavuuden arviointi.

Ennaltaehkäisemisellä ja kehitystyöllä viittaan toimiin, joilla pyritään välttämään vastaavan tapahtuminen jatkossa (organisaatiotasolla) sekä minimoimaan vahingot niin tapahtuessa. Tämän vaiheen toimet päätetään paljolti edellisessä vaiheessa kerättyjen tietojen pohjalta.

1. Tilin turvaaminen

Tilin turvaaminen tiivistettynä

1) Salasanan palauttaminen ja kirjautumisen estäminen

2) Aktiivisten istuntojen terminoiminen

3) MFA-reset ja sovellussalasanojen poistaminen

4) Sähköpostilaatikon varmistaminen

5) Riskin arvioiminen muiden tunnusten osalta

Tilin turvaaminen tarkennettuna

1) Salasanan palauttaminen ja kirjautumisen estäminen

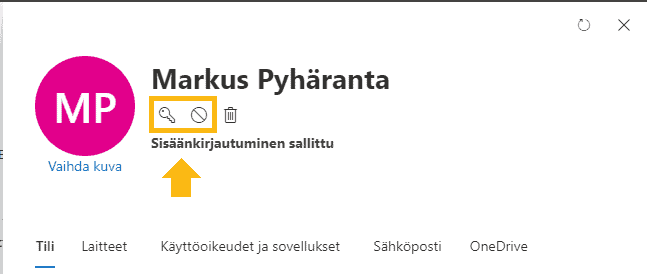

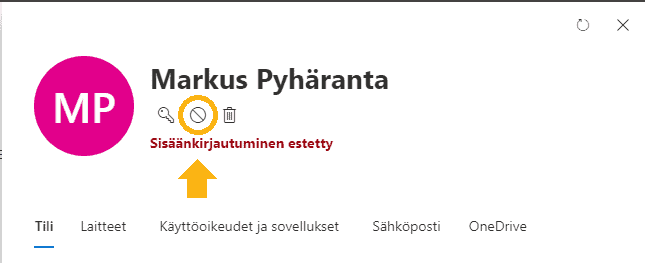

Ensimmäinen prioriteetti on vaihtaa tilin salasana ja estää sisäänkirjautuminen. Tavoitteena on estää uudet kirjautumiset ja siten uusien aktiivisten istuntojen aukeaminen. Otetaan tilanteesta heti kontrolli lukitsemalla tili kokonaan, kunnes ollaan varmoja toimenpiteiden riittävyydestä ja toimet tilanteen normalisoinniksi aloitetaan.

- Salasanareset: https://admin.microsoft.com/ > Käyttäjät > Aktiiviset käyttäjät > valitse käyttäjä > Palauta salasana > Luo salasana automaattisesti > Palauta

- Kirjautumisesto: https://admin.microsoft.com/ > Käyttäjät > Aktiiviset käyttäjät > valitse käyttäjä > Estä tämä käyttäjä? > Estä käyttäjää kirjautumista > Tallenna muutokset

2) Aktiivisten istuntojen terminoiminen

Salasanan vaihtaminen ja tilin lukitseminen eivät estä pääsyä organisaation resursseihin välittömästi. Jo avatut aktiiviset istunnot voivat pysyä auki jopa yli tunnin tilin lukitsemisesta, ellei niitä terminoida manuaalisesti.

A) Office 365:

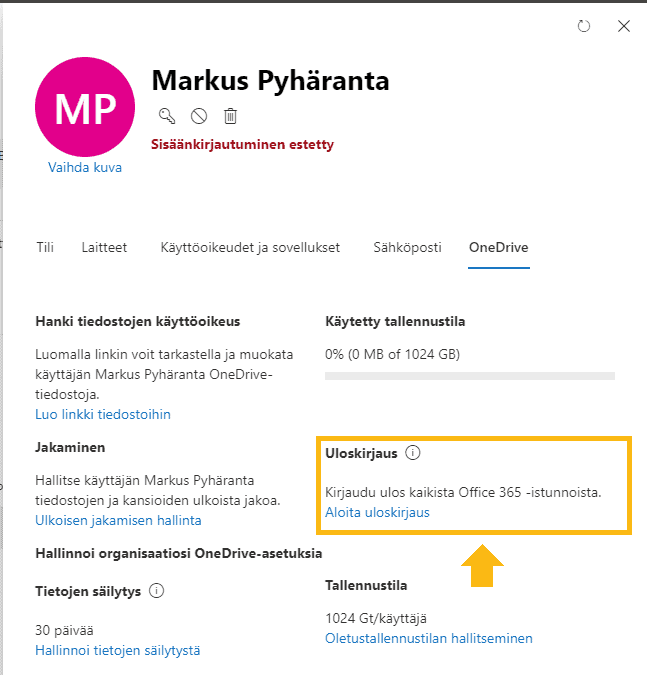

Office 365 -sovellusten ja -palveluiden aktiiviset istunnot voidaan katkaista suoraan Office 365 -hallintakeskuksesta. Tulee kuitenkin huomioida, ettei muutos ole välitön, vaan muutokset tulevat täysilaajuisesti voimaan 15 minuutin sisällä.

- Office 365: https://admin.microsoft.com/ > Käyttäjät > Aktiiviset käyttäjät > valitse käyttäjä > OneDrive > Aloita uloskirjaus

B) Azure AD:

Azure AD:n sovelluksille myöntämien refresh tokeneiden mitätöiminen edellyttää PowerShelliä. Avataan PowerShell korotetuin oikeuksin ja otetaan yhteys Azure Active Directoryyn:

# Yhdistä Azure AD -palveluun Connect-AzureAD

Tallennetaan käyttäjän identiteetin ObjectID muuttujaan ja mitätöidään sillä myönnetyt refresh tokenit:

# Tallenna AAD-käyttäjän ObjectID muuttujaan

$ObjectID = (Get-AzureADUser -ObjectId "<UserPrincipalName>").ObjectId

# Mitätöi käyttäjälle myönnetyt tokenit

Revoke-AzureADUserAllRefreshToken -ObjectId $ObjectID

C) SharePoint Online:

SharePoint-istunnon terminointi edellyttää myös PowerShelliä. Avataan PowerShell korotetuin oikeuksin ja otetaan yhteys SharePoint Onlineen:

# Asenna SharePoint Online PowerShell -moduli, jos ei asennettuna

Install-Module -Name Microsoft.Online.SharePoint.PowerShell

# Yhdistä SPO-palveluun

Connect-SPOService -URL https://<tenant>-admin.sharepoint.com

Katkaistaan SharePoint Online -istunnot komennolla:

# Mitätöi käyttäjän SPO-istunto Revoke-SPOUserSession -User <UserPrincipalName> -Confirm: $False

3) MFA-reset ja sovellussalasanojen poistaminen

Tilien kaappaus onnistuu MFA:sta huolimatta myös tavallisin tietojenkalastelukeinoin. Käyttäjä saatetaan ohjata tekaistulle Microsoft 365 -kirjautumissivulle käyttäjätunnusten kaappaamiseksi. Valesivusto yrittää käyttäjän tunnistautumista Microsoftin palveluihin jossain taustalla, jolloin käyttäjä saa MFA-vahvistuspyynnön tai -koodin esimerkiksi puhelimeensa tekstiviestillä. Käyttäjä syöttää koodin valekirjautumisikkunaan, jolloin sitä käytetään oikeaan palveluun tunnistautumisessa huijareiden toimesta.

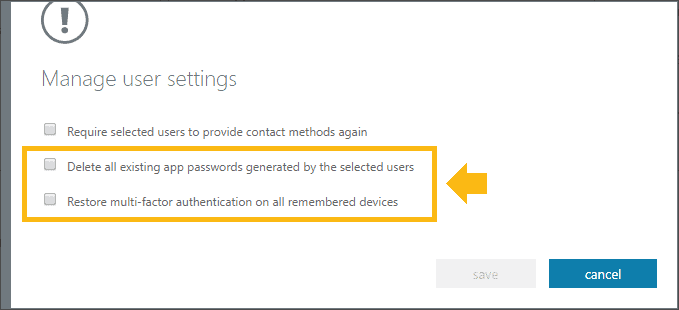

Jos käyttäjällä on jo MFA päällä, on syytä poistaa luotetut laitteet, sovellussalasanat ja terminoida istunnot.

- Muistetut laitteet: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview > Users > Multi-Factor Authentication > valitaan käyttäjä > Manage user settings > Restore multi-factor authentication on all remembered devices

- Sovellussalasanat: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview > Users > Multi-Factor Authentication > valitaan käyttäjä > Manage user settings > Delete all existing app passwords generated by the selected users

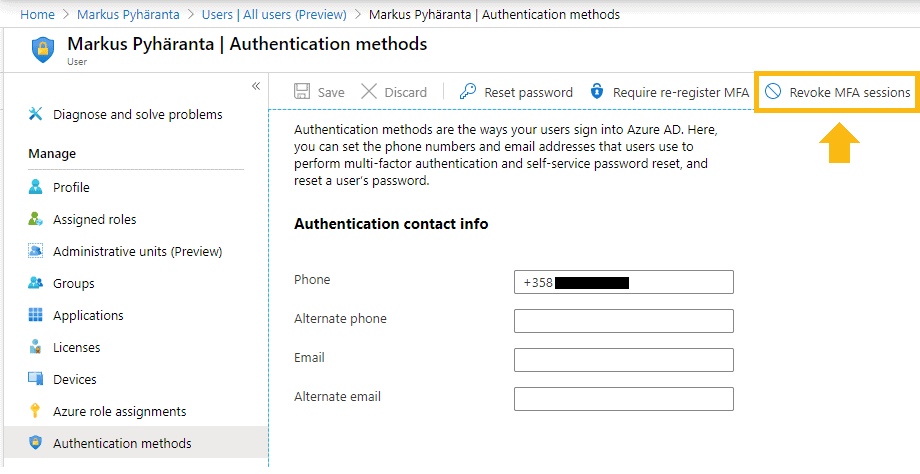

- MFA-istunnot: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview > Users > valitaan käyttäjä > Authentication methods > Revoke MFA sessions

4) Sähköpostilaatikon varmistaminen

Yleistä käyttäjätilien kaappauksen yhteydessä on käyttäjän sähköpostilaatikkoon saapuvien viestien edelleenohjaus ulkoiseen osoitteeseen. Vastaavasti kaappaajat saattavat luoda sääntöjä, jotka poistavat käyttäjän postilaatikkoon saapuvia viestejä, jolloin käyttäjä ei esimerkiksi huomaa organisaationsa sisäisiä varoituksia aktiivisista huijauskampanjoista.

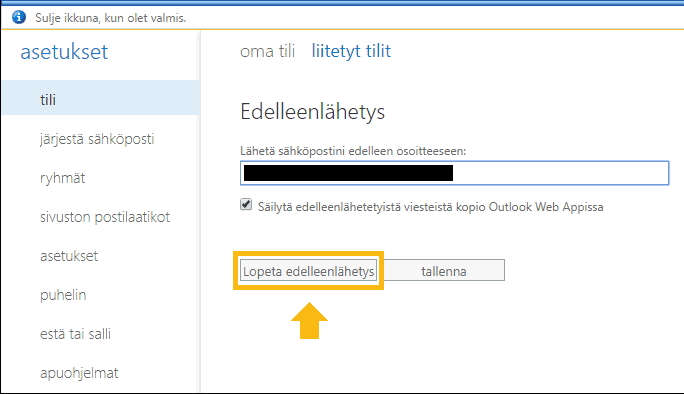

A) Edelleenlähetyksen estäminen

Merkittävin riski sähköpostin kanssa on luottamuksellisten viestien edelleenohjaus ulkoisille vastaanottajille, ja siksi edelleenohjauksen poistaminen pois käytöstä on ensimmäinen sähköpostilaatikon turvaamisessa tehtävä toimi.

- Exchange Online: https://outlook.office365.com/ecp/ > painetaan oikeasta ylälaidasta hallintatilin profiilikuvaketta > Toinen käyttäjä… > valitaan postilaatikko > Tili > Liitetyt tilit > Lopeta edelleenlähetys

Sama voidaan tehdä myös PowerShellissä. Yhdistäminen Exchange Online -palveluun PowerShellillä MFA:n kanssa edellyttää Exchange Online PowerShell -modulin asennuksen. Asennus tulee tehdä jonkun ClickOncea tukevan selaimen, kuten Microsoft Edge- tai Internet Explorer -selaimen kautta: Exchange Online -hallintakeskus > Yhteiskäyttö > Exchange Online PowerShell Module > Määritä > suorita ohjelma > Asenna

Asennuksen jälkeen avataan Exchange Online PowerShell Module korotetuin oikeuksin ja yhdistetään palveluun:

# Yhdistä Exchange Onlineen Connect-EXOPSSession

Tarkistetaan edelleenohjaukset:

# Tarkista käyttäjän edelleenohjaukset Get-Mailbox -Identity <UserPrincipalName> | Select DeliverToMailboxAndForward, ForwardingAddress, ForwardingSMTPAddress # Poista käyttäjän edelleenohjaukset Set-Mailbox -Identity <UserPrincipalName> -DeliverToMailboxAndForward $false -ForwardingAddress ($null) -ForwardingSMTPAddress ($null)

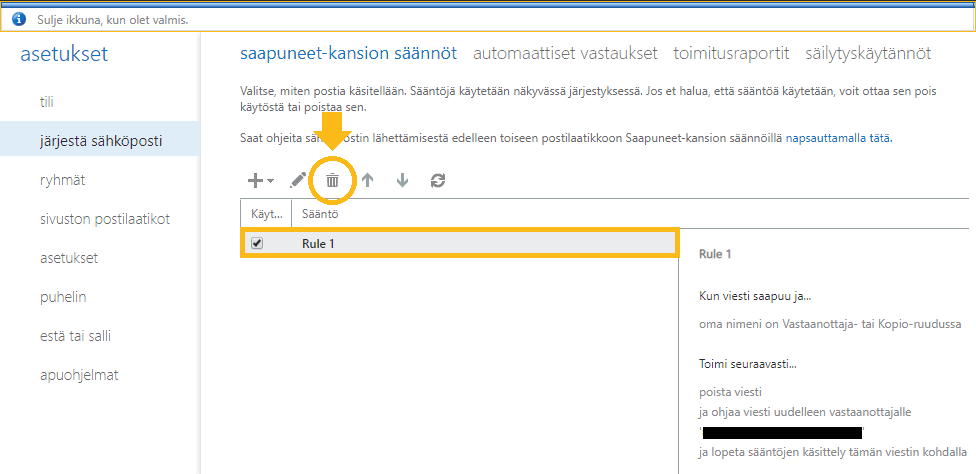

B) Haitallisten kuljetussääntöjen poistaminen

Käyttäjän sähköpostilaatikkoon lisätyt sähköpostin kuljetussäännöt voivat myös toteuttaa edelleen-/uudelleenohjausta tai poistaa käyttäjän postilaatikkoon saapuvia viestejä. Tarkistetaan luodut säännöt Exchange Online -hallintakeskuksesta.

- Exchange Online: https://outlook.office365.com/ecp/ > painetaan oikeasta ylälaidasta hallintatilin profiilikuvaketta > Toinen käyttäjä… > valitaan postilaatikko > Järjestä sähköposti > Saapuneet-kansion säännöt > valitaan haitalliset säännöt > Poista

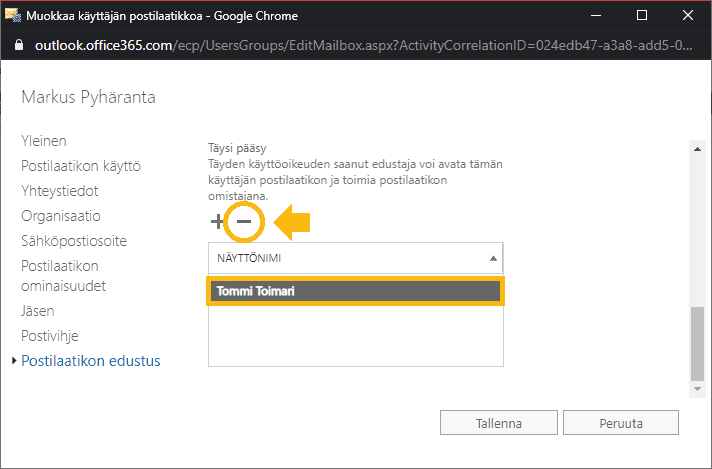

C) Delegaattien poistaminen

Tietojenkalasteluviestejä lähetetään organisaatioille yleensä massoittain, jolloin on epätodennäköistä, että vain yksi organisaation käyttäjistä vastaanottaisi viestin. Jos käyttäjän sähköpostilaatikkoon on lisätty delegaatteja, on se riski, että kaikki tekemämme toimet menevät hukkaan, jos käyttäjän sähköpostiin päästään käsiksi toisen kaapatun Microsoft 365 -tilin kautta. Ja vaikka kyseessä olisikin kohdistettu tietojenkalastelu vain yhtä käyttäjää kohtaan, on delegaateilla ollut mahdollisuus nähdä sama saapunut tietojenkalasteluviesti uhrin postilaatikosta.

Tällöin tulee selvittää, ovatko heidänkin tunnuksensa mahdollisesti viestin seurauksena vaaraantuneet. Delegaatteihin kannattaa olla erikseen yhteydessä tilanteen arvioimiseksi. Alustavasti delegaatit on kuitenkin syytä poistaa, jotta uhrin sähköpostilaatikkoon ei päästä enää muiden tilien kautta käsiksi, ja riski pienenee.

- Exchange Online: https://outlook.office365.com/ecp/ > Vastaanottajat > Postilaatikot > valitaan postilaatikko > Postilaatikon edustus > valitaan delegaatti > Poista

5) Riskin arvioiminen muiden tunnusten osalta

Selvitetään yhdessä käyttäjän kanssa, mihin kaikkiin palveluihin ja järjestelmiin on asetettu käyttäjän sähköpostiosoite palautusosoitteeksi. Sähköpostiosoite on todennäköisesti rekisteröity useisiin eri verkkopalveluihin, joihin voi sisältyä palkanlaskujärjestelmiä, erilaisia markkinointi- ja viestintäpalveluita ja niin edelleen. Vaikka talouspuolen järjestelmiin ei päästäisikään käsiksi, voi pelkästään organisaation markkinointipalvelun haltuunotto koitua erittäin kalliiksi liiketoiminnan kannalta. Kuvitellaan tilanne, jossa haitallinen taho pääsee lähettämään markkinointipostin sijaan tietojenkalastelulinkkejä organisaation kaikille kontakteille. Millainen vaikutus tapahtuneella olisi yrityksen imagoon ja uskottavuuteen?

Resetoidaan salasanat kaikkiin yrityskriittisiin palveluihin ja järjestelmiin, joiden salasanat on mahdollista palauttaa itsepalveluna pelkän sähköpostivahvistuksen kautta. Iso osa palveluista mahdollistaa salasanan palauttamisen ”Unohditko salasanasi” -toiminnon kautta. Tällöin vahvistuslinkki salasanan palauttamisesta lähtee suoraan kaappaajan hallussa olleeseen sähköpostilaatikkoon, jonka kautta muiden tilien salasanojen palauttaminen on mahdollista.

Käsittelen artikkelin seuraavassa osassa tilanteen normalisointia, eli miten käyttäjätili palautetaan käyttökuntoon, ja miten tilanteesta on syytä edetä näiden ensimmäisten kriittisten vaiheiden jälkeen.

2. Tilanteen normalisoiminen

Tilanteen normalisoiminen tiivistettynä

1) Tiedottaminen

2) Käyttäjätilin toimintojen palauttaminen

3) Käyttäjän opastaminen

4) Lokitietojen analysoiminen ja uhan laajuuden tutkiminen

Tilanteen normalisoiminen tarkennettuna

1) Tiedottaminen

Kohdennettu tietojenkalastelu on huomattavasti harvinaisempaa kuin tietojenkalastelulinkkien lähettämäinen massoittain. Siksi on aina syytä olettaa, että myös muut organisaation käyttäjät ovat todennäköisesti saaneet saman huijausviestin. Organisaation sisäinen tiedottaminen on tärkeää vahinkojen ja tilanteen laajuuden minimoimiseksi.

Viestintätapaa kannattaa harkita, koska tilien kaappaajat harvoin lukitsevat uhrejaan ulos tileiltä, sillä he haluavat pysyä huomaamattomina mahdollisimman pitkään. He tyypillisesti kuitenkin luovat käyttäjän sähköpostilaatikkoon sääntöjä, jotka esimerkiksi poistavat sinne saapuvia viestejä. Tästä syystä kannattaa harkita organisaation sisäistä tiedottamista uhasta useamman kanavan kautta. Muuten on hyvin todennäköistä, etteivät uhrit tule saamaan varoitusviestejä sähköpostitse toimitettuina.

Tiedotuksen osalta kannattaa myös harkita organisaation ulkopuolisten tahojen varoittamista. Käyttätilin kaappaus on nykyään lähes poikkeuksetta seurausta käyttäjätunnusten syöttämisestä sähköpostitse saapuneen viestin tietojenkalastelulinkkiin. Tämä johta domino-efektiin, jossa samoja tietojenkalasteluviestejä roskapostitetaan kaapatun tilin kontakteille.

Kaapatun tilin lähettämät viestit paljastavat, missä laajuudessa huijausviestejä ja tietojenkalastelulinkkejä on lähetetty tilin kontakteille. Vaikka kaapatulta tililtä lähetetyt huijausviestit eivät olekaan tarkoituksellista toimintaa, antavat ne silti erittäin huonon kuvan kumppaniorganisaatiolle ja asiakasyrityksille, jolloin organisaation maine kärsii. Jos tiliä on käytetty kohdennettujen huijausyritysten levittämiseen, on tiedotus aiheesta helpompaa. Sen sijaan ihan kaikkien vastaanottajien varoittaminen tilin sähköpostilaatikosta lähetetystä massapostista onkin haastavampaa, sillä vastaanottajia voi olla satoja.

2) Käyttäjätilin toimintojen palauttaminen

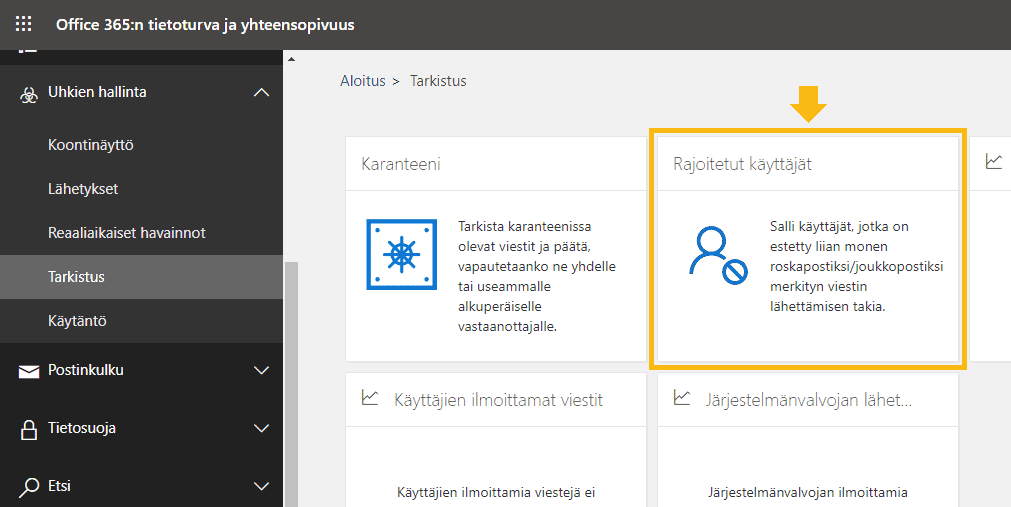

A) Vapautetaan käyttäjätili sähköpostilähetyksen estolistalta

Jos käyttäjän tiliä on käytetty huijausviestien lähettämiseen, on hyvin mahdollista, että tilin sähköpostilaatikko on joutunut Office 365:ssä estolistalle. Asia voidaan tarkistaa Office 365:n tietoturva ja yhteensopivuus -hallintakeskuksesta.

- Käyttäjän vapauttaminen sähköpostilähetyksen estolistalta: https://protection.office.com/ > Uhkien hallinta > Tarkistus > Rajoitetut käyttäjät > valitaan käyttäjä > Vapauta käyttäjä > Seuraava > Vapauta käyttäjä > Kyllä

B) Vapautetaan käyttäjätili MFA-estolistalta

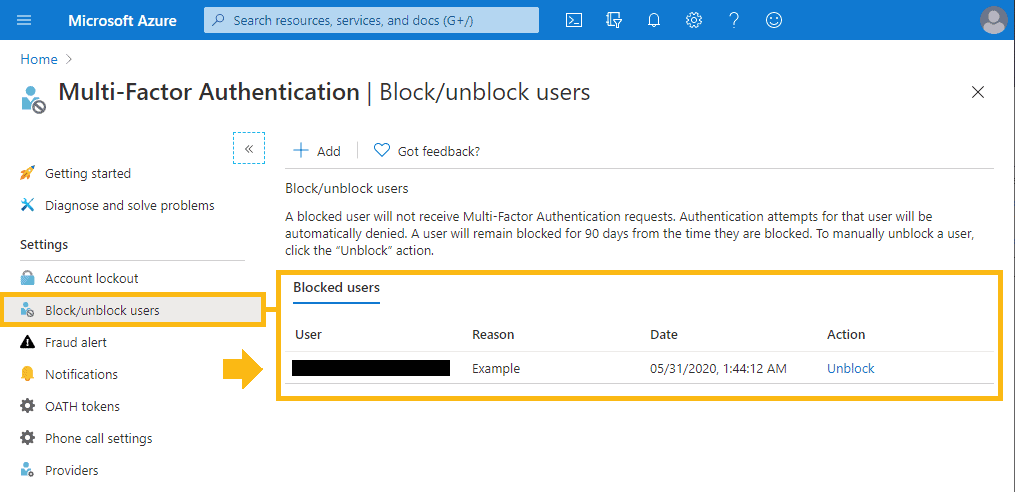

Jos käyttäjätilillä oli MFA käyttöönotettuna jo ennen kaappausta, tili on voinut päätyä MFA:n estolistalle useiden kirjautumisyritysten vuoksi. Tällöin käyttäjätili ei saa MFA-vahvistuksia, vaan kirjautuminen estetään täysin. MFA-esto on täysin erillinen Microsoft 365 -hallintakeskuksesta tehdystä kirjautumisestosta. Tili voi mennä väliaikaisesti lukkoon, jos MFA-vahvistusta on yritetty virheellisesti liian monta kertaa. MFA-esto voidaan tarkistaa ja tarvittaessa poistaa Azure Active Directorysta.

- Käyttäjän vapauttaminen MFA-estolistalta: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview > Security > MFA > Block/unblock users > Unblock > OK

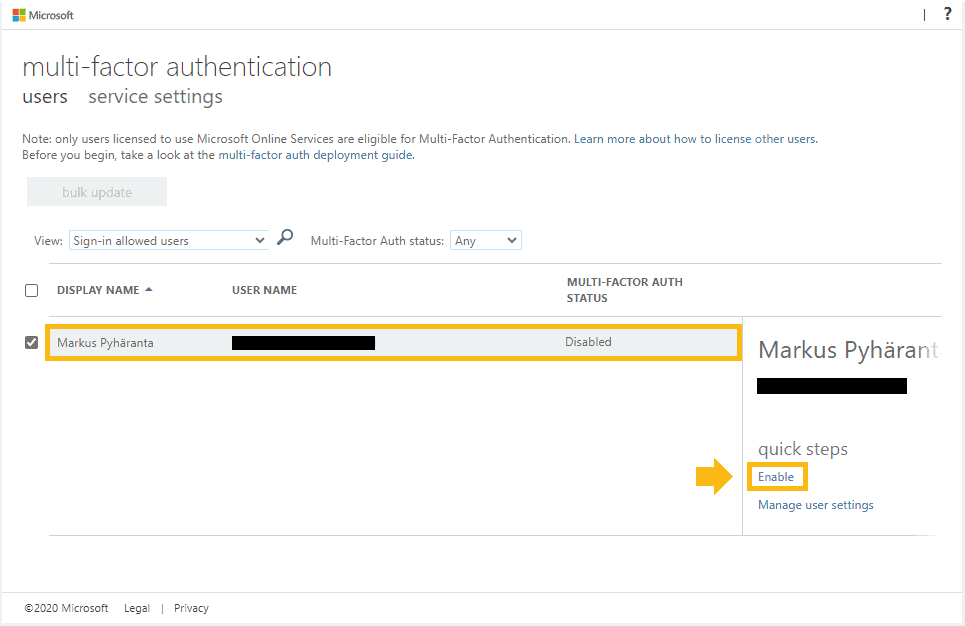

C) MFA:n käyttöönotto

Jos käyttäjällä ei vielä ollut monivaiheista tunnistautumista (MFA) käytössä, laitetaan se päälle. Pääasiassa laajemman MFA-politiikan käyttöönottaminen ja suunnittelu kuuluu myöhempään ennaltaehkäisyyn ja kehitystyöhön. Voidaan esimerkiksi käyttöönottaa Azure Multi-factor Authentication niin sanoituilla Conditional Access -käytännöillä, mikä nostaisi organisaation tietoturvaa huomattavasti. Käyttöönotto voi kuitenkin edellyttää lisensointimuutoksia. Siksi tässä vaiheessa riittää, että annetaan jo kertaalleen kaapatulle tilille lisäturvaa, kunnes asia on katsottu koko toimialueen tasolla kuntoon. MFA voidaan laittaa käyttäjäkohtaisesti päälle Azure AD:sta.

- MFA:n käyttöönotto käyttäjätilille: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview > Users > Multi-Factor Authentication > valitaan käyttäjä > Enable

D) Kirjautumisen salliminen

Käyttäjätilin kirjautuminen voidaan taas sallia, kun kuvaamani tilin turvaavat toimenpiteet on tehty ja tilin toiminnollisuudet on palautettu sähköpostin lähettämisen sekä MFA-tunnistautumisen osalta.

- Kirjautumisen salliminen: https://admin.microsoft.com/ > Käyttäjät > Aktiiviset käyttäjät > valitse käyttäjä > Poistetaanko tämän käyttäjän esto? > poistetaan valinta ”Estä käyttäjää kirjautumista” > Tallenna muutokset

3) Käyttäjän opastaminen

Laajempi tietoturvakoulutus kuuluu uhkien ennaltaehkäisyyn ja kehitystyöhön, enkä siten perehdy siihen tässä. Tässä vaiheessa on kuitenkin tärkeää yksilöidysti opastaa käyttäjää ja vastata tämän kysymyksiin. Varmistetaan, ettei sama tule toistumaan ainakaan hänen kohdallaan uudelleen. Selitetään, mitä tapahtui, miksi niin tapahtui ja miten hänen tulee toimia jatkossa.

Itse hoidan tämän vaiheen aina etäyhteydellä ja puhelimitse, sillä viesti ei välity samaan tapaan kirjallisesti sähköpostilla. Samalla varmistetaan, että käyttäjä varmasti pääsee nyt kirjautumaan kaikkiin palveluihin ja pystyy jatkamaan töitään ikään kuin mitään ei olisi tapahtunutkaan. Käytännössä siis normalisoidaan tilanne kyseisen käyttäjän osalta.

Jos käyttäjälle laitettiin MFA päälle vasta nyt kaappauksen jälkeen, opastetaan häntä MFA-tunnistautumistapojen määrittämisessä osoitteen https://aka.ms/mfasetup kautta ja yleisesti MFA:n käyttöön liittyen.

4) Lokitietojen analysoiminen ja uhan laajuuden tutkiminen

Tilanne on jo normalisoitu yksittäisen käyttäjän osalta, mutta toimenpiteet eivät lopu siihen. Uhan laajuutta ei vielä ole selvitetty, ja kysymyksiä on monia:

- Montaako käyttäjätiliä tilanne koskee?

- Mitä sähköpostiviestejä on edelleenohjattu organisaation ulkopuolelle?

- Minkä luonteisiin tiedostoihin on voitu päästä käsiksi?

- Mitä tiedostoja on ladattu paikallisesti talteen?

- Mitkä ovat taloudelliset ja operatiiviset riskit ylempien tietojen pohjalta?

- Tuleeko tehdä rikosilmoitus?

Tuossa on listattuna vain pieni osa kysymyksistä, joihin tarvitaan vastauksia. Selvitystyön laajuus ja kohteet ovat tapauskohtaista, enkä siten voi antaa suoria vastauksia siihen, mitä tulee tarkistaa ja kuinka laajasti. Voin kuitenkin näyttää, mistä vastauksia voidaan etsiä Microsoft 365:ssä.

A) Kirjautumislokien analysointi

Käyttäjätilin kirjautumisyrityksiä voidaan seurata Azure Active Directorysta. Sieltä nähdään, milloin kirjautuminen tapahtui, minkä käyttäjän toimesta, minkä sovelluksen toimesta, kirjautumisen onnistuminen/epäonnistuminen, kirjautumisen IP-osoite ja maantieteellinen sijainti.

- Kirjautumisloki: https://portal.azure.com/#blade/Microsoft_AAD_IAM/ActiveDirectoryMenuBlade/Overview > Users > valitaan käyttäjä > Sign-ins

Kirjautumislokeista kannattaa pääasiassa kiinnittää huomiota IP-osoitteisiin ja sijaintiin. Muutokset kyseisissä tiedoissa todennäköisesti paljastavat ajankohdan, jolloin tiliä väärinkäytettiin ensimmäisen kerran. On myös mahdollista, ettei kirjautumislokeista löydy mitään poikkeavaa, vaikka olisi tiedossa, että käyttäjä on syöttänyt tunnuksensa tietojenkalastelulinkkiin. Hyökkääjien osaamistaso vaihtelee merkittävästi, ja on mahdollista, ettei tiliä ehditty väärinkäyttää, jos reagointi oli nopeaa. Tyypillisesti toiminta on kuitenkin jo nykyään pääasiassa vahvasti automatisoitua, jolloin reagointiaikaa ei ole.

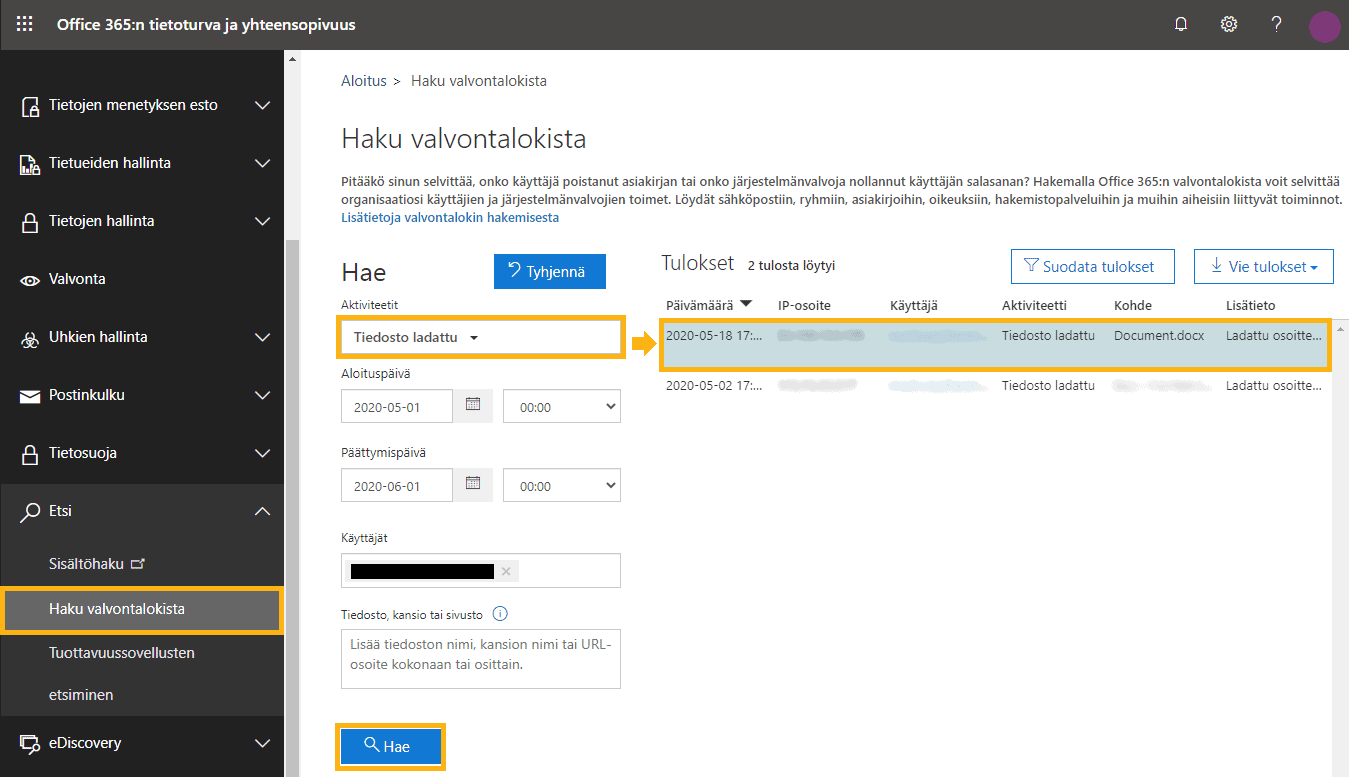

B) Audit-lokien analysointi

Microsoft 365:n audit-lokeista nähdään tietoja, jotka auttavat muun muassa selvittämään, millaista tietoa on vuotanut organisaation ulkopuolelle, ja mitä kaikkea kaapattu käyttäjätili on ehtinyt tehdä ennen tilin turvaamista. Samaten voidaan tunnistaa muita käyttäjätilejä, joiden toimet ovat tavallisesta poikkeavia ja siten epäilyttäviä. Jos esimerkiksi kaapatun käyttäjätilin sähköpostilaatikosta löytyi automaattinen edelleenohjaussääntö, kannattaa audit-lokeista hakea kaikki lähiaikoina luodut edelleenohjaukset, joiden perusteella voidaan tehdä johtopäätöksiä kaapattujen käyttäjien lukumäärästä.

Audit-lokeja voidaan tarkastella Office 365 tietoturva- ja yhteensopivuus-hallintakeskuksesta.

- Audit-loki: https://protection.office.com > Etsi > Haku valvontalokista

Audit-lokeja suodatetaan aktiviteetin, ajankohdan, käyttäjien ja tiedosto-/kansionimien perusteella. Voidaan esimerkiksi määritellä, että halutaan nähdä kaikki aktiviteetit tiedoston lataamisesta tiettynä ajankohtana tietyn käyttäjän toimesta. Jos tiedetään, että kaapattu käyttäjätili on ladannut tiettyjä tiedostoja kaappauksen ajankohtana, on syytä tutkia tarkemmin kyseisten tiedostojen sisältöä ja arvioida tietovuodon riskit sekä mahdollisesti tarvittavat lisätoimenpiteet.

C) Sähköpostilokien analysointi

Exchange Online -hallintakeskuksesta voidaan tarkastella sähköpostin kulkua ja päätellä, keille vastaanottajille kaapattu käyttäjätili on lähettänyt sähköpostia. Sähköpostilokia voidaan rajata ajankohdan, viestin toimituksen tilan, sekä lähettäjän ja vastaanottajan osalta.

- Viestin seuranta: https://outlook.office365.com/ecp/ > Postin kulku > Viestin seuranta

Sähköpostilokit auttavat myös selvittämään, mitä viestejä käyttäjän sähköpostilaatikkoon on voinut jäädä saapumatta kaappajien luomien kuljetussääntöjen vuoksi. Tarvittaessa viestit voidaan pyytää lähettäjältä uudelleen.

Kaikkien näiden kuvattujen lokitietojen kerääminen on oleellista kokonaiskuvan muodostamiseksi. Tyypillisesti niistä tehdyt havainnot johtavat uusiin turvaaviin toimenpiteisiin, kehitystyöhön ja tarvittaessa rikosilmoitukseen.

Kehitystyöllä tarkoitan muun muassa nykyisten tietoturvakäytäntöjen auditointia, niiden kehittämistä, koulutusta sekä uusien käyttäjäidentiteettejä ja yritysdataa suojaavien ominaisuuksien käyttöönottoa. Esimerkiksi erilaisilla Azure Identity Protection-, Azure Information Protection-, Conditional Access-, Data Governance-, Data Loss Prevention- ja Office 365 Advanced Threat Protection -käytännöillä voidaan ennaltaehkäistä vastaavia riskejä ja lisätä tietoturvaa organisaation nykyisten ratkaisujen ohella.

Artikkelin on kirjoittanut Vetonaulan IT-asiantuntija Markus Pyhäranta.